如果有安裝 SSL 憑證的網站,則是顯示「安全」,甚至直接顯示網站所有人的公司名稱(EV 憑證專屬)。

但是有了憑證就代表安全嗎?大部分的網站伺服器都是多功能的伺服器,因此在安全通道與加密技術部分預設值會設定的那麼嚴格,因此存在了一些【必然】的漏洞,必須一一去設定。因此,當您安裝了憑證之後,您有三件事是一定要做的:

1. 確認憑證是否確安裝

2. 檢查網站伺服器的安全通道與加密演算法是否安全

3. 依據需求修正網站伺服器的安全通道與加密演算法

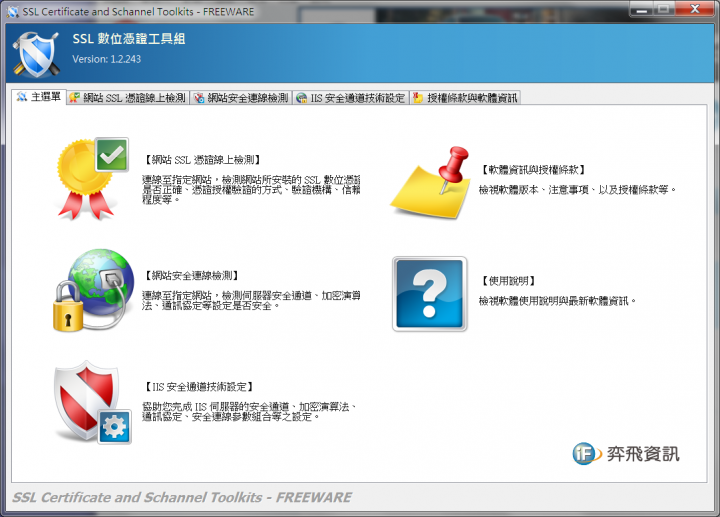

以上三件是您都可以【純手工】打造,但是,如果您跟小弟一樣懶,尤其需要設定的伺服器太多(包括自己的和客戶的),推薦一支免費的三合一工具軟體 - SSL Toolkits

這支工具包含三項功能:

- 網站的 SSL 憑證檢測

- 伺服器安全連線檢測

- IIS 安全通道設定

除了第三項功能是針對 IIS 設計,其他兩樣功能任何伺服器都可以連線測試。

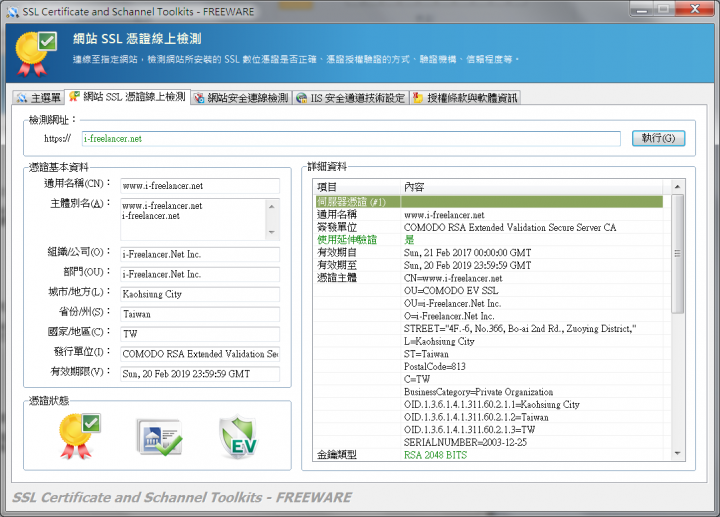

【憑證檢測】

憑證檢測除了確認憑證的有效性,最主要的目的是要確認您的伺服器憑證是否已正確安裝。

當您輸入檢測的網址,並按下執行按鈕,程式將會連線至伺服器下載相對的憑證檔案,並加以分析。

除了憑證的基本資料,您也可以由右側的詳細資料中,了解憑證的詳細資料以及憑證練。

左下角的憑證狀態則是讓您快速了解網站憑證是使用哪一種驗證方式。

第一個圖示帶表您的憑證是否有效,有效的憑證會出現勾勾,如果有問題的憑證,將會顯示驚嘆號。

第二個圖示代表您的憑證是否經過組織或公司資料驗證。OV 憑證和 EV 憑證這個圖示都會打勾。

第三個圖示代表您的憑證是經過最嚴格的延伸驗證(EV)。

如果您的憑證是 EV 憑證,網址列文字顏色也會變成綠色。

請注意,這個工具顯示的簽發單位與您認知的有差異,有可能您買的是品牌憑證。

除了由 CA 直接簽發,還有兩種憑證,一種是由 CA 授權次級 CA 簽發,這種您可以在憑證鍊看到次級 CA 的名稱。

如果都看不到,您買的就是品牌憑證,也就是所有的簽發技術都來至 CA,憑證公司只是您和 CA 中間的一個供應商,通常您可以在憑證的 OU 中看到這家公司的資料。目前這類的憑證大多是由 COMODO 所發出。之前就有國內某銀行的資訊人員問過這個問題,他們一直以為買的是國內廠商的,後來才知道是品牌公司的。不過,多一家國內廠商在中間服務沒什麼不好。

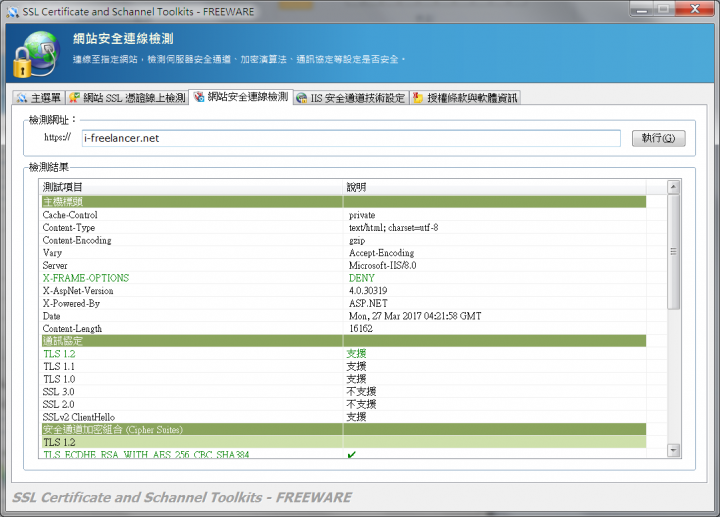

【伺服器連線測試】

此一功能測試的項目主要是針對管理者可以自行調校的部分,不包含網站程式漏洞、作業系統漏洞的偵測。

測試項目包括:

- 主機標頭

- 網站支援之通訊協定

- 網站支援之安全通道加密組合及其順序

每一項檢測項目除了由測的說明會列出檢測結果,並以顏色區分:

- 黑色:一般狀態

- 綠色:高安全性(推薦)

- 橘色:有潛在風險,建議不用。

- 紅色:不安全,建議立即處理

測試完成,您就可以知道那些不安全的技術該停用、那些應該設定的安全的機制沒有設定。

不安全的技術,例如RC4、SSLv3 這兩項是最常被檢測出來的。

應該設定的安全的機制最常被檢測出來的包括 X-FRAME-OPTIONS 和 Cookie 保護問題。

Cookie 問題必須修改程式。X-FRAME-OPTIONS 問題可以透過程式或是網站參數進行修改。

至於安全通道與加密演算法等,則是屬於伺服器設定的問題。

如果您是租用主機,只能建議主機商發揮良心。

如果您是自架非 Windows 主機,設定可能到相關論壇找一下設定方式。

如果您是使用 IIS 架設,可以參考微軟的技術文件

https://support.microsoft.com/en-us/help/245030/how-to-restrict-the-use-of-certain-cryptographic-algorithms-and-protocols-in-schannel.dll

當然,您也可以懶一點,往下看:

【IIS 安全通道設定】

Windows 作業系統是一個多功能、多角色、可組態的作業系統。也就是依據不同的需求,經過組態設定即可扮演不同的角色。您可以把他設定成一台前端的 Web Server、扮演 Middleware 的 Application Server、後端的 DB Server...,但是除了角色扮演外,細節的設定,也是根據不同的需求,可以在方便、相容性、安全性等領域的取捨做調整。

由於 Windows 系統預設值,大多都是以相容性為第一考量,因此就會犧牲了部分的安全。如果您今天訴求的是安全,預設值就不是那麼適合,尤其是安全通道與加密技術的部分。

由於設定相當繁雜,部分設定必須修正登錄檔,這支工具就是要簡化您的設定工作,甚至可一鍵完成所有設定。

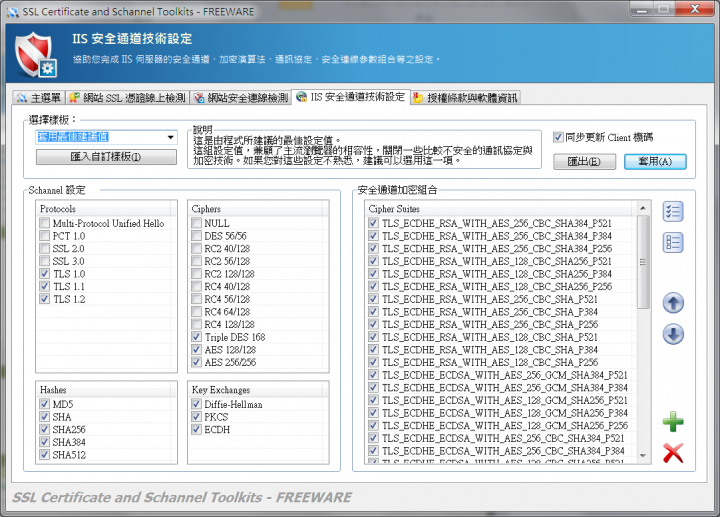

程式一執行,將會自動帶入目前系統使用的設定。如果您是進階使用者,您可以自行修改設定,並套用。

您除了可以依需要分別啟用或停用 Protocols, Hashes, Cyphers, Key-Exchanges 等所使用的各項技術或演算法,針對 Cipher Suites 部分,還可以利用上下箭

頭調整伺服器選用的優先順序。建議將安全等級較高的調到最上面,伺服器會依據 Client 端支援的程度逐步降級,直到沒有可用的為止。

由於伺服器可能因為作業系統更新增加了其他的 Cypher Suites,這時候您也可以自行新增。

為了方便管理者套用設定,SSL Toolkits 也提供了幾種內建的設定樣板,包括 PCI、PCI 3.1、FIPS 140-2 三種產業安全設定樣板,以及最佳建議樣板。您可以依需要選用,或是自行修改。

您也可以將修改好的設定值回出成自訂樣板,作為日後或其他主機使用。

如果您要回復作業系統最原始的設定,也可以選擇回覆系統預設值。

您也可以在修改過程中,隨使選擇[作用中設定值]這個樣板,SSL Toolkits將會為您帶出程式一開始所帶入的設定值。

【實測案例】

目前英文版的設定工具很多,但是大多是針對 Server 設計。小弟公司的客戶,很多都是用 Win 7, Win8, Win10 架站,因此這些工具就派不上用場。

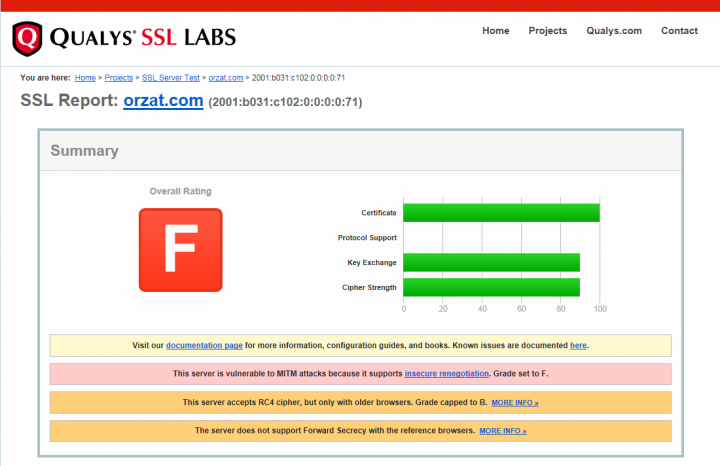

以下就以 Orzat.com 這個彩虹電子商務伺服器的 Demo站為例,作業系統為 Win8.1,試過好幾支工具, SSL Labs 的測試結果還是 F。

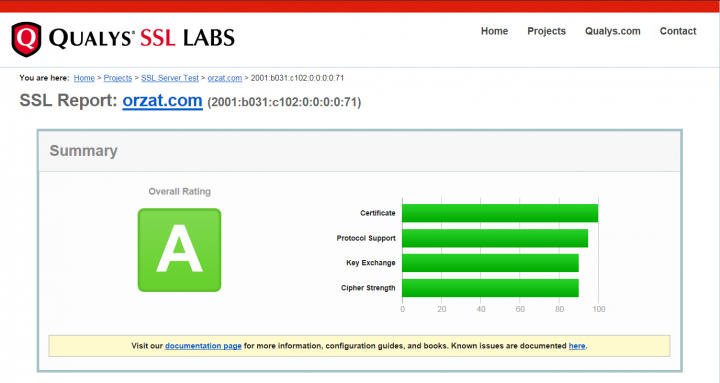

後來發覺微軟在 Desktop 與 Server 的安全調校是不同的,經過幾天的奮鬥,終於調整好,利用 SSL Toolkits 調校過(選用最佳建議樣板),就可以在 SSL Labs

取的 A 的成績。

SSL Toolkits 下載