allen1392 wrote:

這就是QNAP關閉admin...(恕刪)

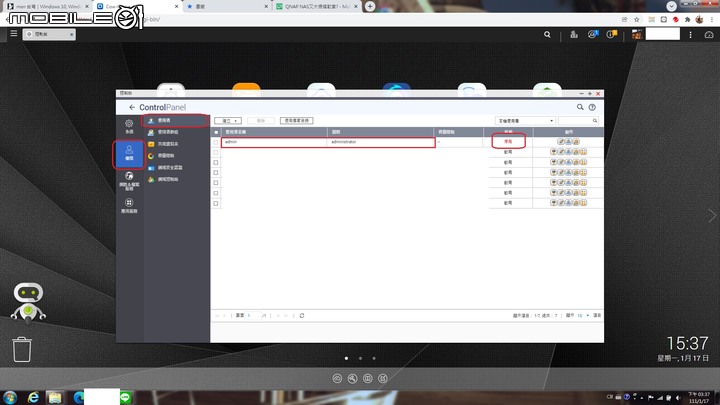

你應該操作錯選項了,要進"權限"裡"使用者"內關閉"admin"帳號,

要修改目錄權限時,最好把你自己的管理者帳號獨立出一個群組,

再將目錄權限修改至你的群組,才不會連自己都被鎖住,

這個在每個Linux系統都一樣的做法,

Nas對外除採VPN之外改安全連線外加修改Port,

才能避免莫名其妙的人每天來敲門Try帳密,

之前不懂操作時只能消極的把區段IP拉到黑名單,

每天上百次敲門記錄,看得膽顫心驚

tmb0216 wrote:

我也中了,我的是TS-453D,最新韌體

全部檔案變成.7Z

tmb0216 wrote:

我原本的UPNP已經是關閉,PORT也調整不是預設的80、443

admin帳戶停用,創建的管理者密碼也符合複雜密碼原則

韌體是最新、APP也是最新版號,還是中勒索病毒

去後台檢視登入的紀錄,完全找不到任何異常的登入紀錄

我猜應該是有漏洞,導致駭客取得最高權限直接攻擊