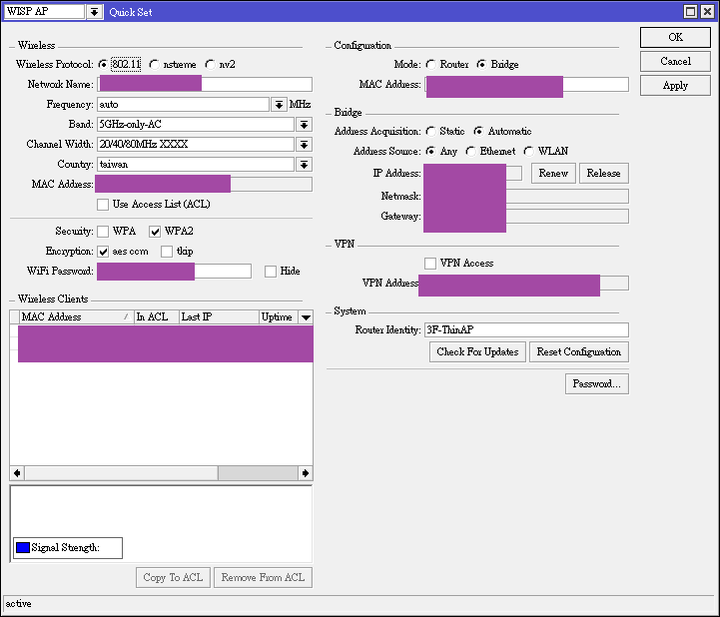

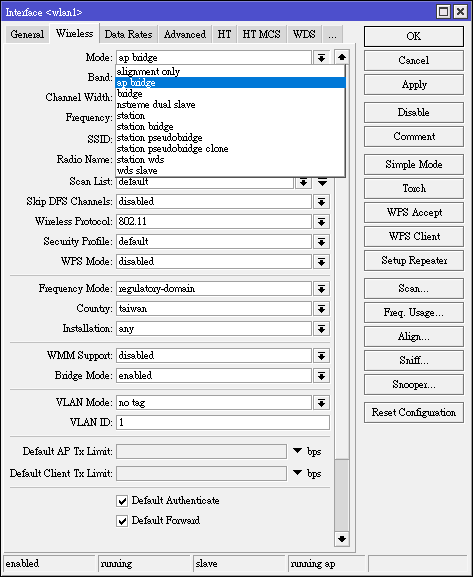

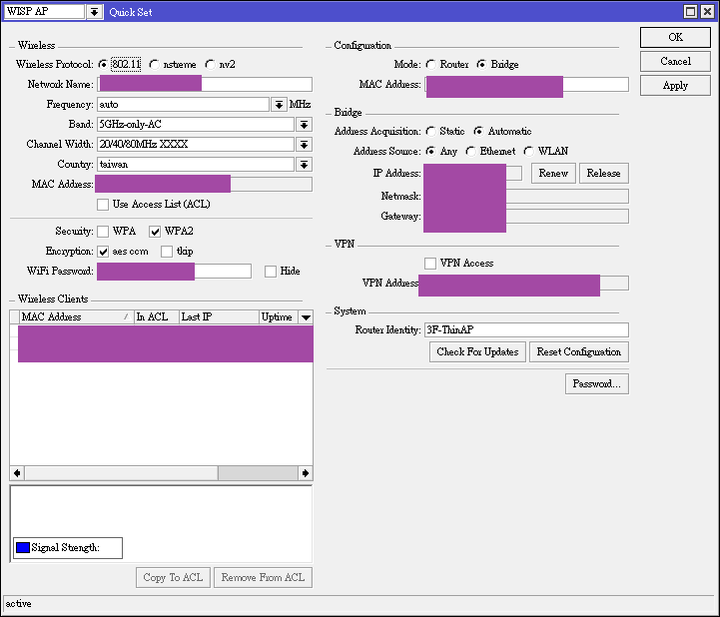

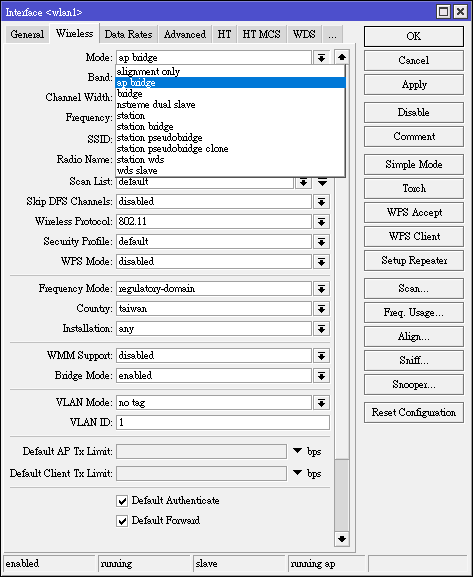

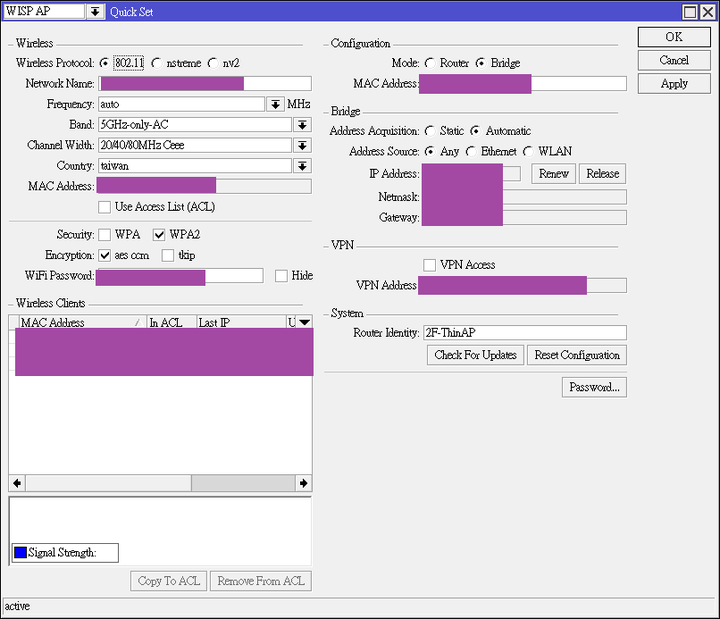

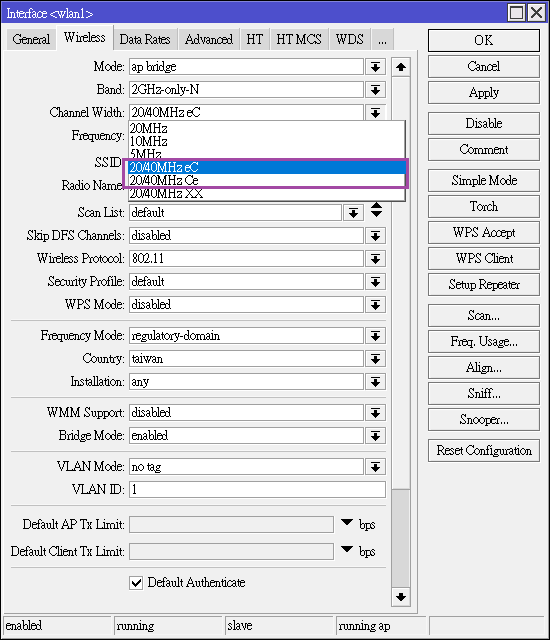

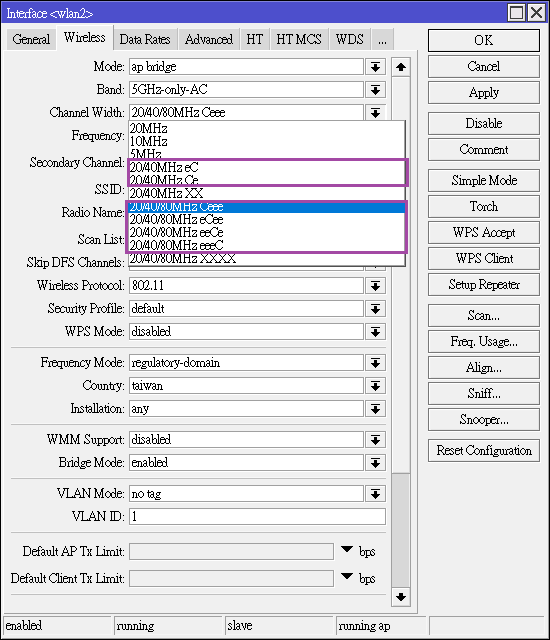

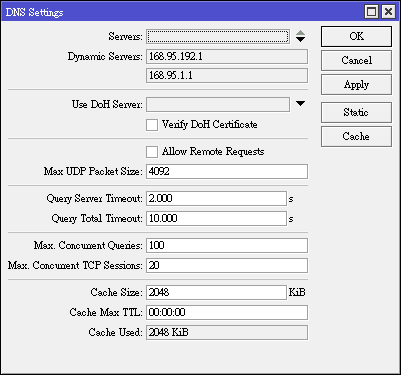

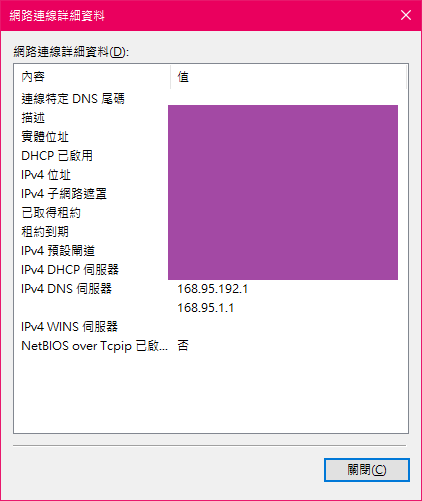

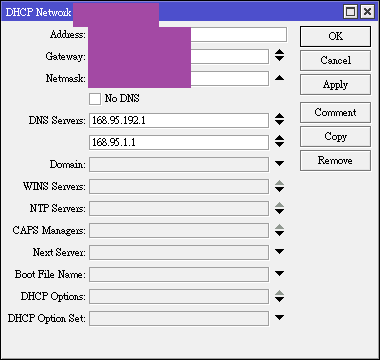

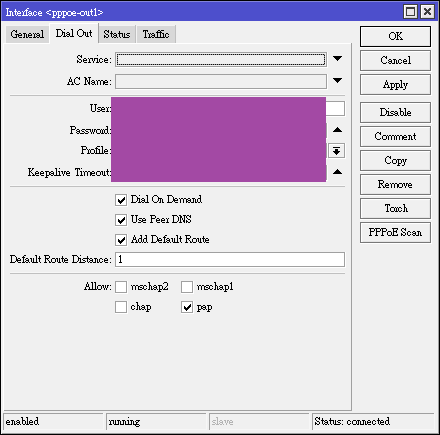

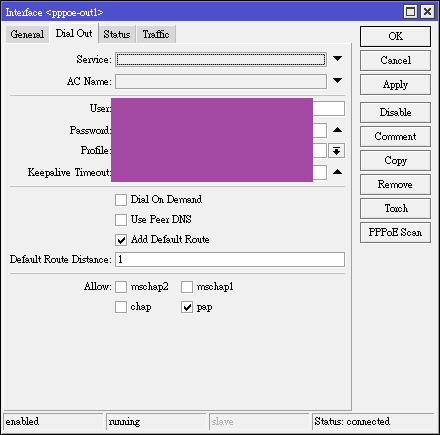

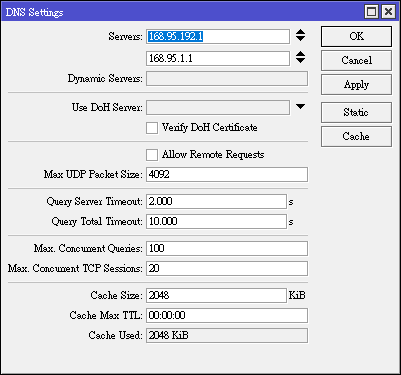

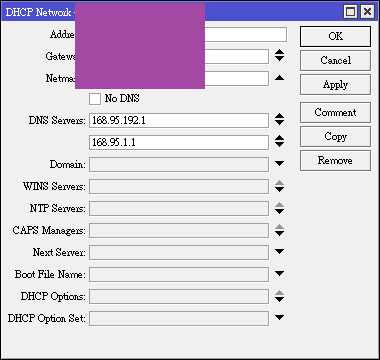

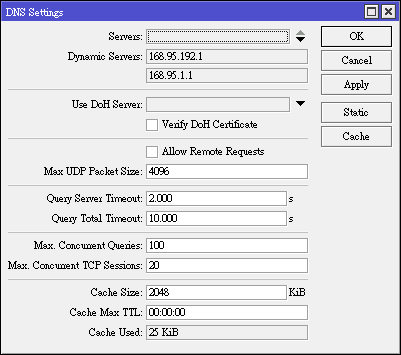

硬體與設定都照這種模式去做.剩下的究責是ISP到數據機端及入侵AP端駭客的事情.

--

總算確認硬體的設定無誤.就剩測試MikroTik官方版.接著就是來忙自己的私事.

--

上上禮拜日的文茜周報.關於德國總理梅克爾.看看台灣的.根本比不上梅克爾.不意外.

--

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

【完整版上集20210221】新冠疫苗全球大缺貨 爭奪戰拉高到元首層級 TVBS文茜的世界周報 20210221

【完整版上集20210221】新冠疫苗全球大缺貨 爭奪戰拉高到元首層級 TVBS文茜的世界周報 20210221

【完整版下集20210221】北溪2號成制裁標的 德國能源轉型前景多舛 TVBS文茜的世界財經周報 20210221

【完整版下集20210221】北溪2號成制裁標的 德國能源轉型前景多舛 TVBS文茜的世界財經周報 20210221

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

【完整版上集】共軍東沙島附近空域密集演訓 台海、南海戰事風雲起? 少康戰情室 20210222

【完整版上集】共軍東沙島附近空域密集演訓 台海、南海戰事風雲起? 少康戰情室 20210222

【完整版中集】蔡英文兩岸政策重大調整 邱太三掌陸委會對陸釋融冰善意? 少康戰情室 20210222

【完整版中集】蔡英文兩岸政策重大調整 邱太三掌陸委會對陸釋融冰善意? 少康戰情室 20210222 晚安.

晚安.

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송 A版已測完.OK!

A版已測完.OK! WiFi干擾到阻斷的部分猴仔可歸類於瞎事.

WiFi干擾到阻斷的部分猴仔可歸類於瞎事.

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송

CTI中天新聞24小時HD新聞直播 │ CTITV Taiwan News HD Live|台湾のHDニュース放送| 대만 HD 뉴스 방송