奧地利格拉茨技術大學的研究人員發佈論文稱,他們新發現了兩種針對AMD處理器的攻擊方式Collide+Probe、Load+Reload,統稱為「Take A Way」,可以通過誘騙一級數據緩存指示器,從處理器中竊取加密數據。

該漏洞被描述為一種新的側通道攻擊方式,屬於大名鼎鼎的幽靈(Spectre)系列。

研究人員稱,這一漏洞影響AMD 2011-2019年的所有處理器,包括推土機家族、Zen家族。

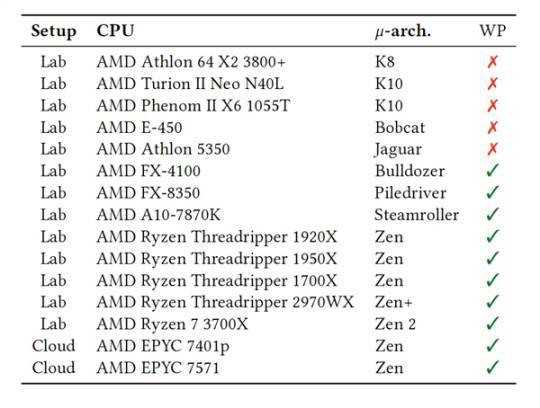

研究人員一共測試了15款不同型號的AMD處理器,其中早期老架構的不存在上述漏洞,包括K8架構的速龍64 X2 3800+、K10架構的羿龍II X6 1055T和炫龍II Neo N40L,Bobcat山貓架構的E-450、Jaguar美洲豹架構的速龍5350。

但此後的新架構處理器就全部淪陷了,包括推土機架構的FX-4100、打樁機架構的FX-8350、挖掘機架構的A10-7870K、Zen架構的線程撕裂者1920X/1950X和霄龍7401p/7571、Zen+架構的線程撕裂者2970WX、Zen 2架構的銳龍7 3700X。

其中,兩顆霄龍是在雲端測試的,其他處理器則是在實驗室本地測試。

至於Intel處理器是否受影響,研究人員並未提及。

研究人員稱,他們在2019年8月23日就將漏洞反饋給了AMD,但一直未見安全更新,如今公開披露也符合行業慣例。

幸運的是,AMD很快做出官方回應,告訴大家不必擔心。

AMD表示:「我們已經知曉,一篇新的論文稱AMD處理器存在潛在的安全漏洞,可利用惡意代碼和緩存相關特性,以非正常方式發送用戶數據。研究人員將此數據路徑與預測執行側通道漏洞聯繫在了一起。AMD相信,這些並非新型預測攻擊。」

看這意思,AMD並不認為這個所謂的新漏洞存在真正的安全威脅,也不會發佈更新補丁,只是建議用戶確保操作系統是最新版本、更新所有補丁,並注意日常操作安全。

原文連結:https://news.sina.com.tw/article/20200309/34457798.html

外文:https://www.tomshardware.com/news/new-amd-side-channel-attacks-discovered-impacts-zen-architecture

今天再翻3C新聞的時候看到,發現這邊好像都沒有人貼,分享一下情報,請大家注意自己平常的使用習慣

)

)