速度優於 ZeroTier VPN、OpenVPN,沒有連線數量限制、開源免費軟體安全

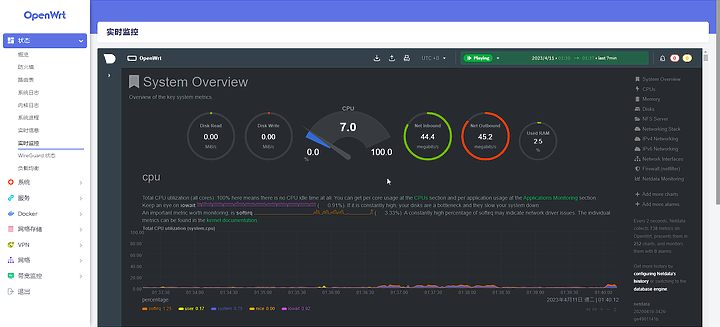

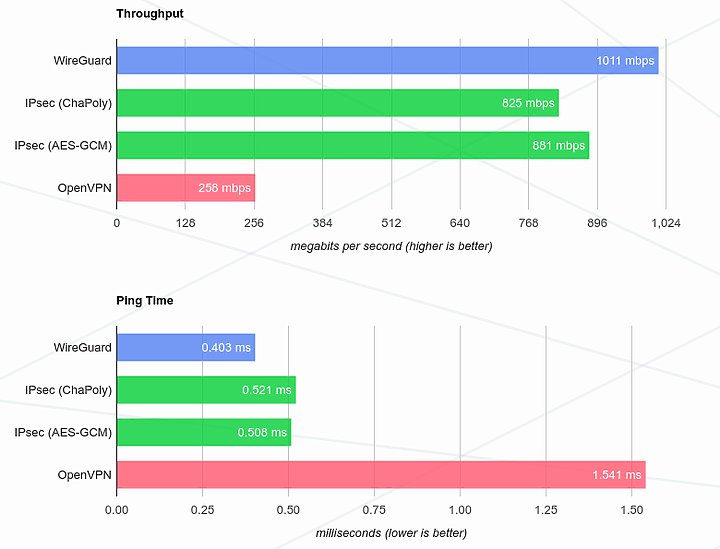

VPN 效能

以下是不同 CPU 架構的吞吐量效能的一些比較。CPU 往往是裝置上的瓶頸,因為執行 VPN 用戶端需要在裝置傳送和接收資料時不斷加密和解密資料。

含有AES解碼的X86 CPU ,效能大勝ARM的CPU。

比較一下各VPN的效能,大勝OpenVPN,IPSEC因為安全性問題已經被淘汰了

國外的測試,在相同硬件下能達到1000Mbps的情況下OpenVPN只能達到可憐的258Mbps,相差4倍。

Ping 的延遲也是最低的。

使用浮動IP,可以去申請一個免費的DDNS

OpenWRT 動態網域解析 dynu DDNS 設定

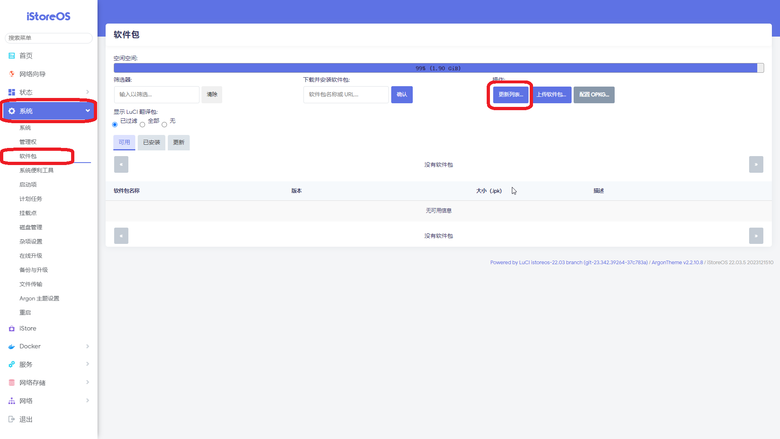

OPENWRT WireGuard 伺服器安裝

系統----軟件包----更新列表

wireguard-tools 核心套件

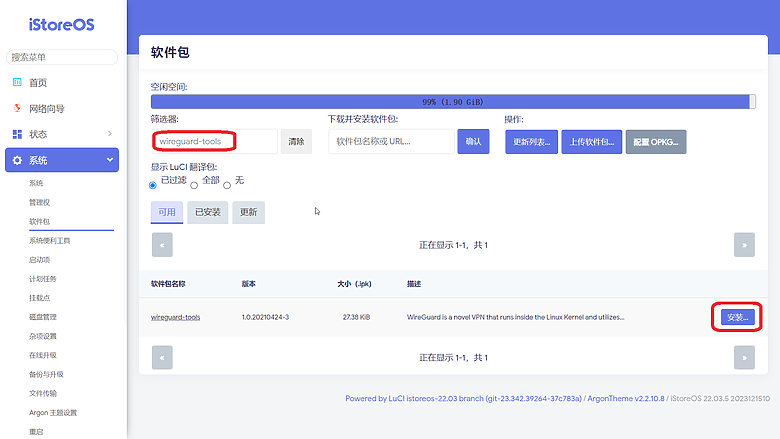

篩選器填入 wireguard-tools

安裝

luci-app-wireguard 圖形界面

篩選器填入 luci-app-wireguard

安裝

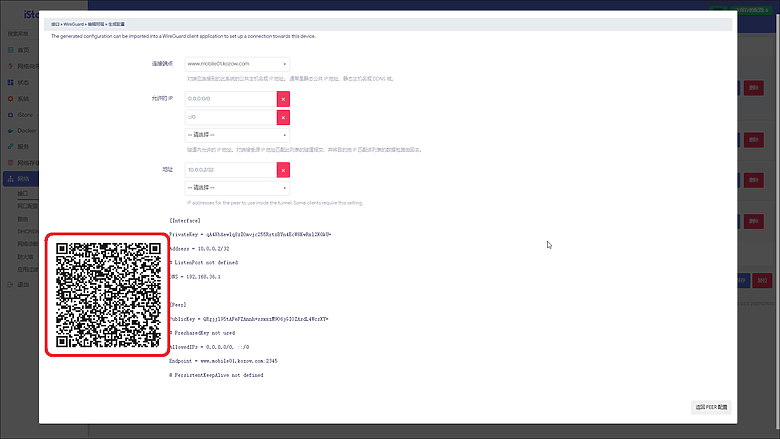

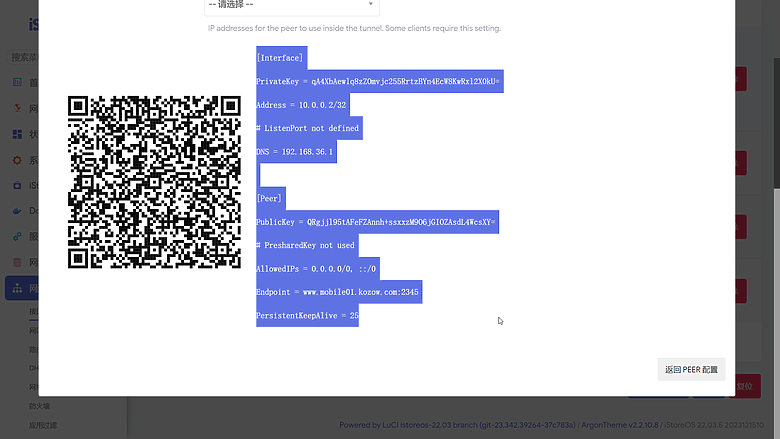

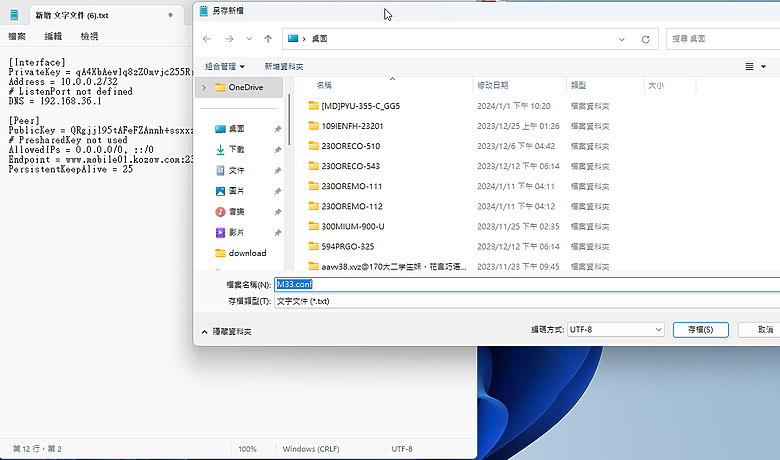

qrencode 生成QR code讓手機可以scan 來添加Wireguard client的設定

篩選器填入 qrencode

安裝

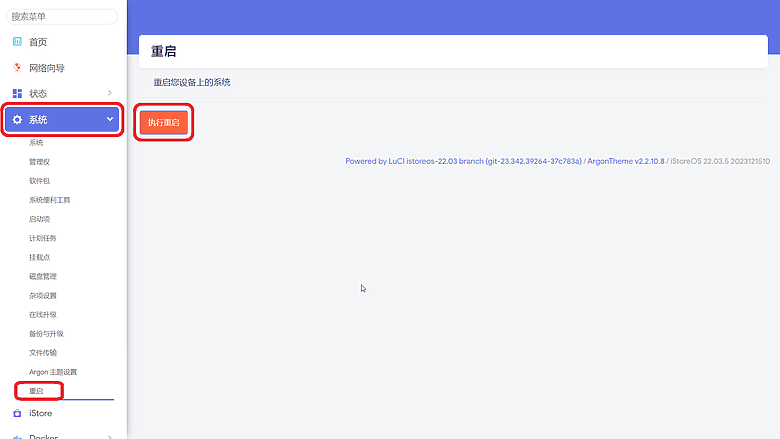

重啟軟路由

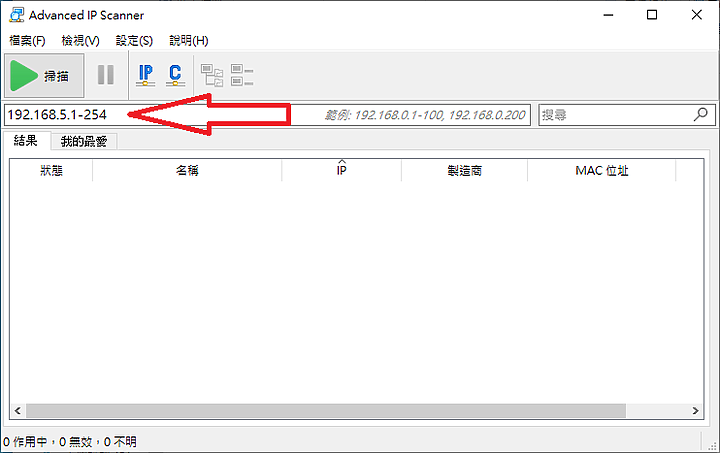

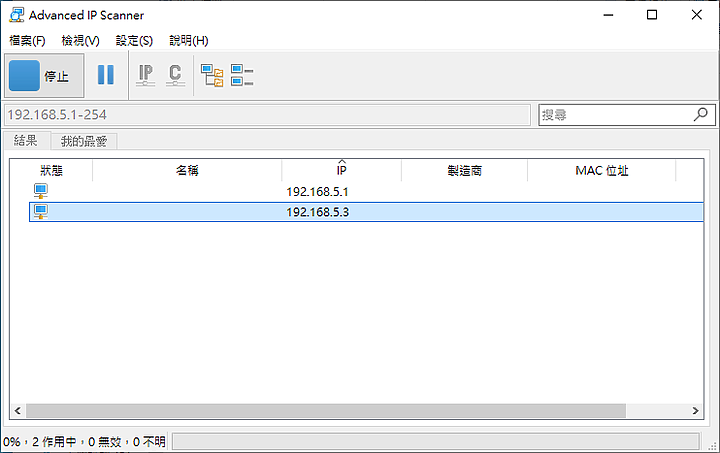

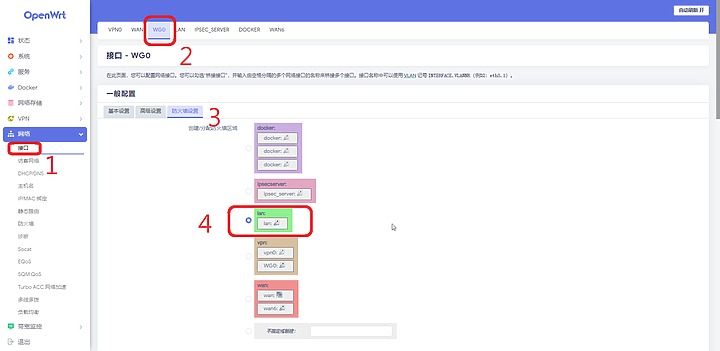

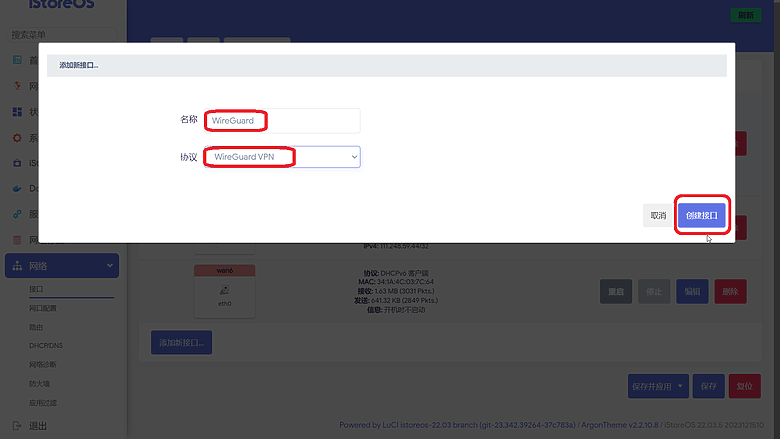

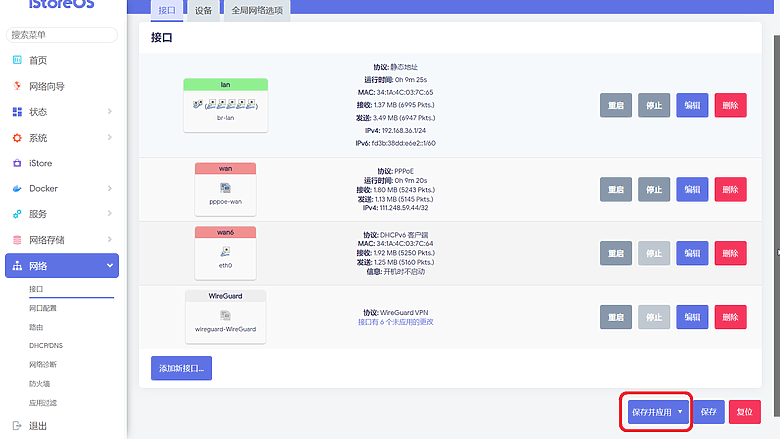

網絡----接口----創建新接口

名稱 WireGuard

協議 WireGuard VPN

創建接口

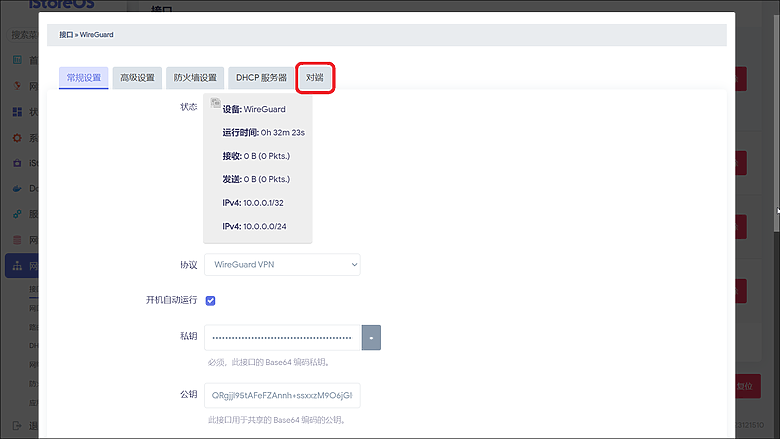

常規設置

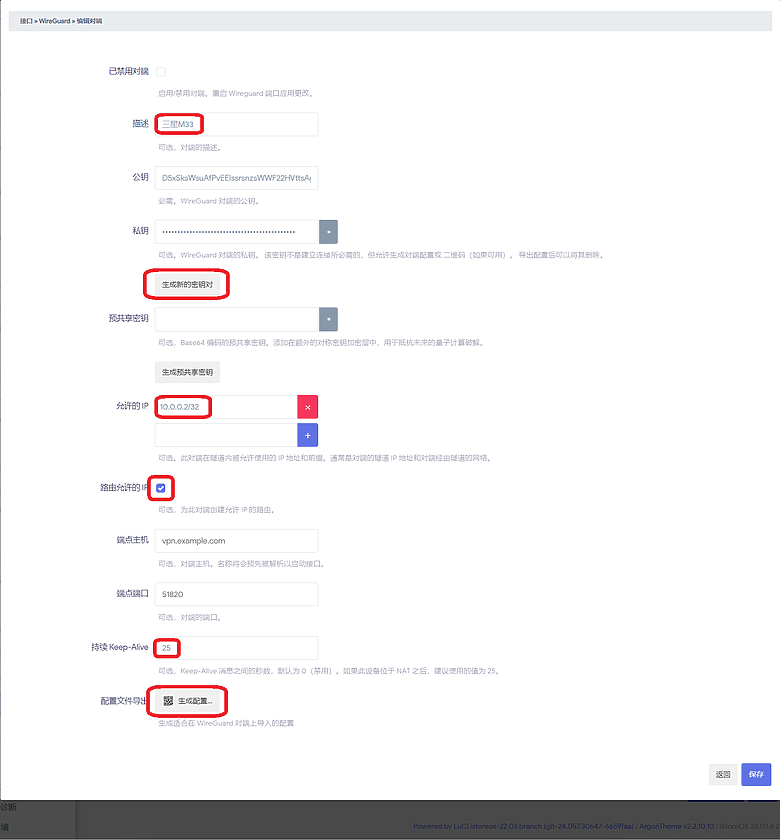

生成新的密鑰對

監聽端口 2345 自行設定你喜歡的端口號碼 1到65535

IP 地址 自行選擇你喜歡的網段

10.0.0.1/32 代表Openwrt 伺服器的IP

10.0.0.0/24 代表 WireGuard VPN 分配的IP 1~254

防火牆設置

自定義防火牆輸入 WireGuard

保存

保存並應用

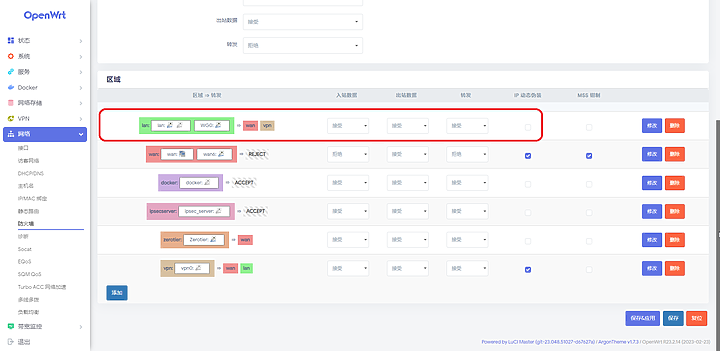

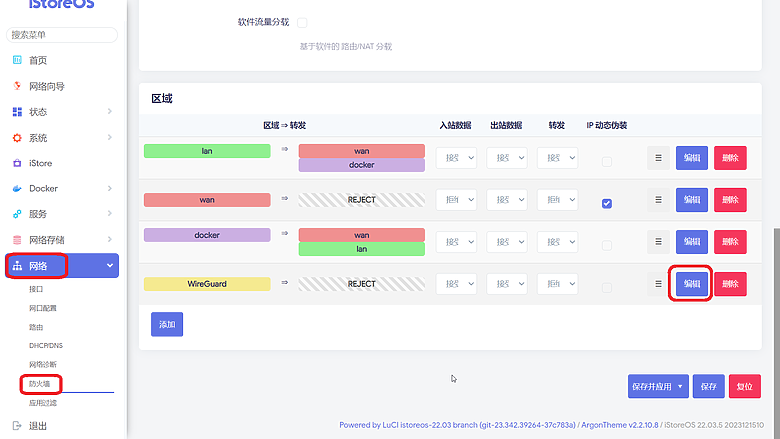

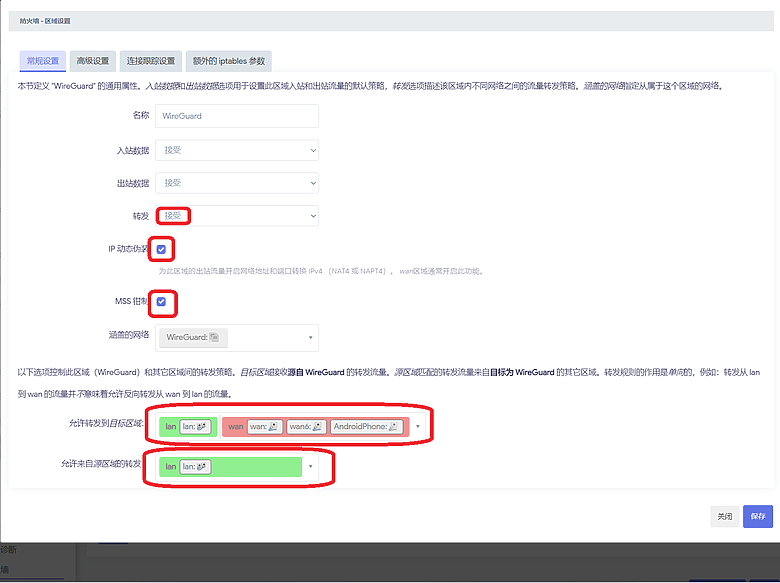

網絡---防火牆

編輯

按照圖片修改

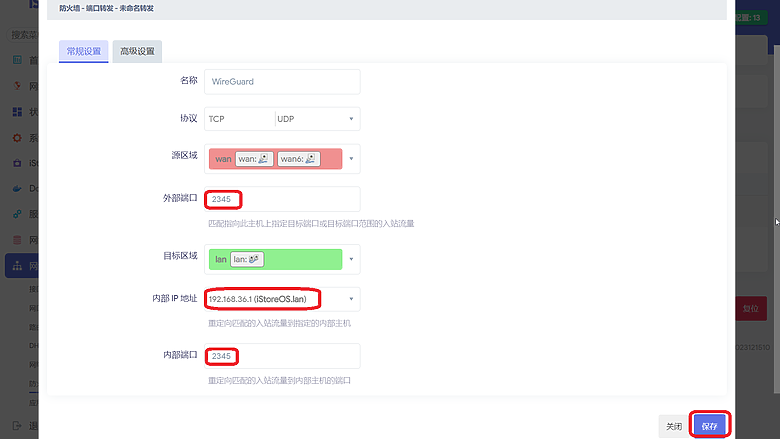

網絡---防火牆---端口轉發

添加

名稱 WireGuard

外部端口 與 內部端口 就是我們在上面設定的監聽端口

IP 就是 Openwrt 的IP

保存

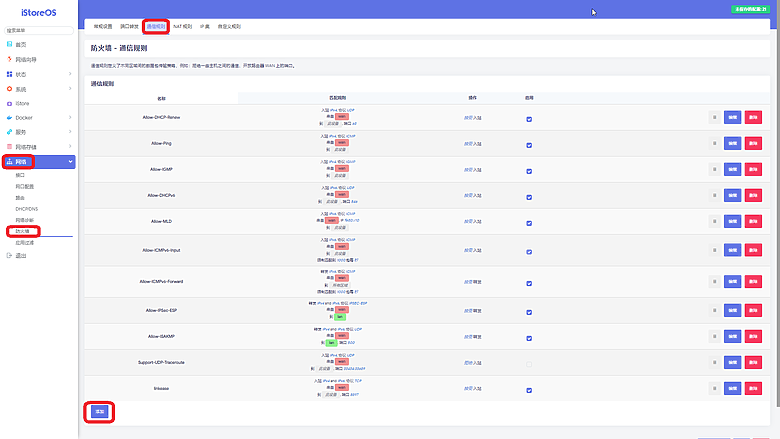

網絡---防火牆----通信規則

添加

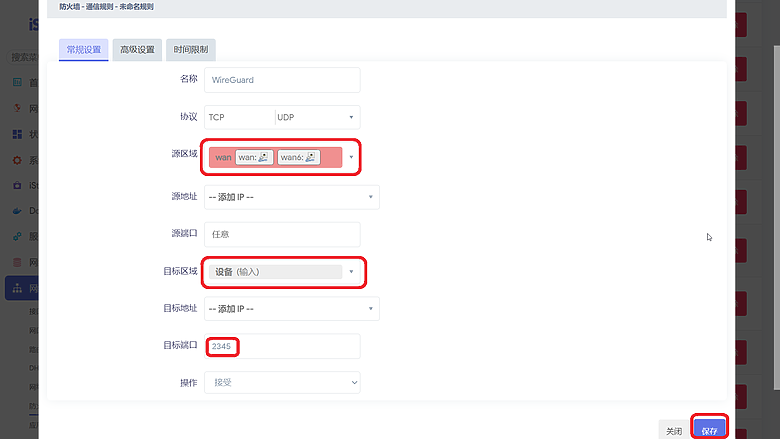

名稱 WireGuard

源區域 WAN

目標區域 設備輸入

端口 2345

保存

網絡---防火牆---自定義規則

添加這條命令

iptables -t nat -A POSTROUTING -s 10.0.0.0/24 -o br-lan -j MASQUERADE

保存

這條規則的作用是讓內網的電腦可以透過這台 Linux 路由器上網。

它建立了一個網路地址轉換 (NAT),當內網 10.0.0.0/24 網段的設備要連到外網時,路由器會自動將這些設備的來源 IP 地址「偽裝」成路由器自己的對外 IP 地址再發送出去。這樣,對外網的伺服器來說,所有請求都像是從你的路由器發出的,它才知道要將回應的封包送回你的路由器,路由器收到後再轉發給內網裡當初發起請求的電腦。

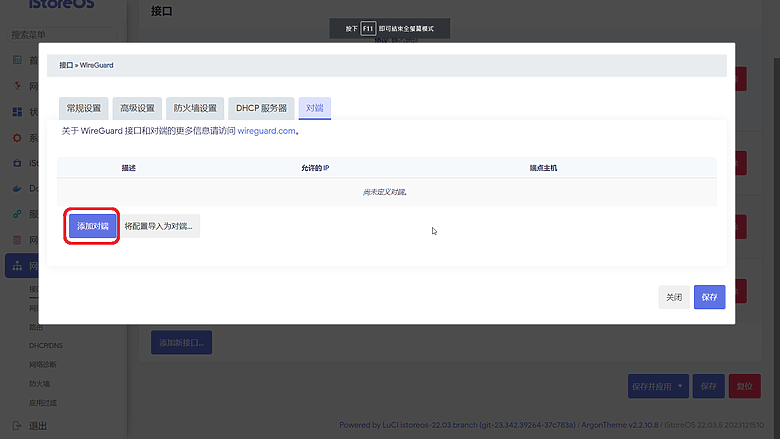

到這伺服器已設置完成