目前網路架構概略如下:

Internet --- [CHT小烏龜] --- [Router] --- [NAS]

外部連入NAS透過DDNS搭配Router Port forwarding,

NAS有設定連續登入幾次失敗會鎖來源IP幾分鐘,

但因是透過Router Port forwarding,

此時會鎖住Router的IP,

造成自己從外面無法登入NAS,

請問各位前輩,

除了關掉NAS Ban IP設定放任別人試之外,

有比較好的設定方法嗎?

謝謝。

szo0214 wrote:

目前網路架構概略如下...(恕刪)

NAT設定有問題吧

正常來說 如果你NAS裡面封鎖的IP是外部IP 也就是對方的真實IP

那表示NAT設定是正確的

但如果你在後台看到登入的IP都是內網IP...

你可以試試用手機4G登入看看 看後台登入顯示的IP是哪..

這好像是NAT LOOPBACK的問題?

建議您寫清楚你的ROUTER的品牌型號

或許NAT LOOPBACK 站上有人可以解決

小烏龜開DHCP配給Router虛擬地址(192.168.1.2),

然後Router再DHCP配給NAS地址(192.168.11.100)

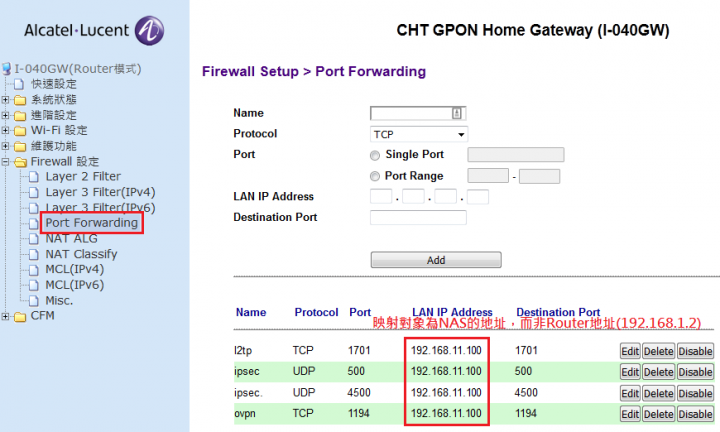

沒經驗的會在小烏龜設portforward,映射到Router(192.168.1.2)。

然後Router再次設置portforward,映射到NAS(192.168.11.100)。

NAS連線被trying,

失敗便會封鎖中繼的Router(192.168.1.2),而非公網上陌生的114.x.x.x。

所以要避開這個問題,即不要再做2層nat,只用1層就沒問題了。

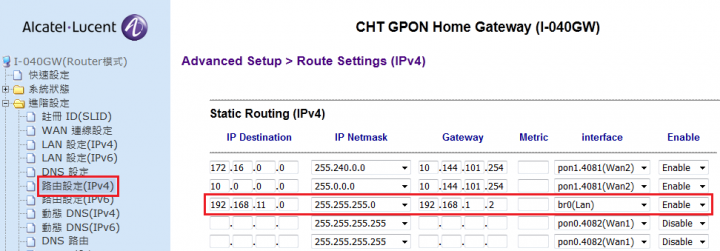

在小烏龜的路由表上,加上:

dst-address=192.168.11.0 subnet=255.255.255.0 gateway=192.168.1.2

這樣小烏龜就能認得出192.168.11.x ,

您就能在小烏龜設portforward直接將連線映射至192.168.11.100,

不用再經Router(192.168.1.2)。

nas在判定地址時也就不會再誤認來自Router(192.168.1.2),

而是真正的陌生地址(114.x.x.x)。

以小烏龜I-040GW為例:

因單層portforward是由小烏龜轉發,

所以Router(192.168.1.2)不要設任何與映射有相關的內容。

現用的設定用了一年多大致上沒碰到什麼問題,

只是最近有次在外連回NAS發現無法連線,

回家查了NAS的LOG才發現ROUTER的IP被鎖,

發現從外面登入時NAS中的紀錄的IP全部都是ROUTER的IP,

(內部與ROUTER同網段的電腦不經由DDNS,

透過IP直接連NAS則會顯示正確的電腦IP)

也知道關掉NAS Ban IP 設定放任別人試是錯誤的,

才會來跟各位前前輩請教。

-----------------------------分隔線-----------------------------

現架構雖然是Internet --- [CHT小烏龜] --- [Router] --- [NAS]

不過因為當初CHT小烏龜H660W在NAT上一直有問題,

問了中華客服也表示無解,

(P.S.現在cht帳號的密碼也被改掉了,

密碼試過chtgpon與60wm+mac後四碼也無法登入,

已經不知道現在密碼是什麼了,

user帳號的權限無法設定NAT)

才會另加上Router,

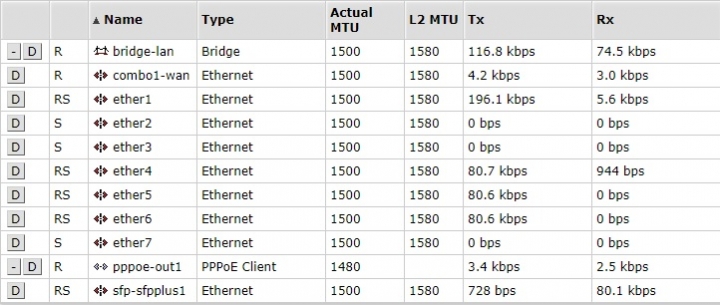

目前是透過Router直接PPPOE連Internet,

所以應該沒有gfx前輩說的兩層NAT的狀況。

目前小烏龜跟Router的DHCP都有開也各自PPPOE連外,

小烏龜網段為192.168.1.X,

Router網段為192.168.0.X,

NAS使用固定IP於192.168.0.X網段,

Router DDNS使用gfx前輩以前提供的duckdns腳本如下(再次感謝gfx前輩)

#========== duckdns ============

:local host "*****.duckdns.org"

:local token "00000000-0000-0000-0000-000000000000"

:local wan "pppoe-out1"

#===============================

:local public [/ip address get [find interface=$wan] address]

:set public [:pick $public 0 [:find $public "/"]]

:local past [:resolve $host]

:if ($past!=$public) do={

:log warning "Update $host : $past => $public"

:set host [:pick $host 0 ([:find $host "duckdns"]-1)]

/tool fetch dst-path=duckdns mode=https \

url="https://www.duckdns.org/update\\?domains=$host&token=$token&ip=$public"

:delay 3s ; /file remove duckdns}

RouterOS介面配置如下圖

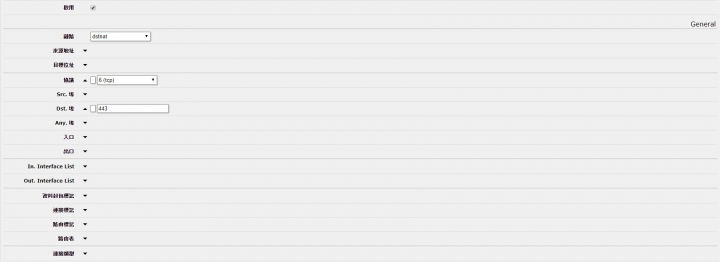

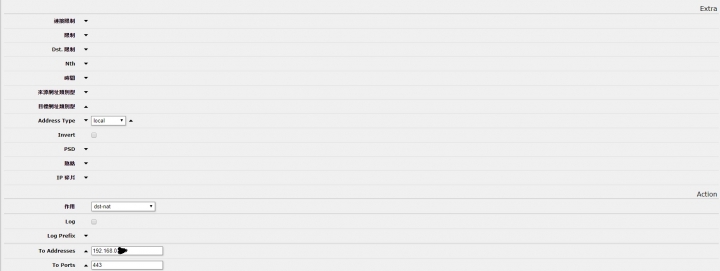

Port forwarding則透過RouterOS防火牆中NAT設置如下圖(中間沒設定的部分就沒截圖了)

不知道以上的資訊是否足夠判別問題?

或是還需要提供哪些訊息再請前輩們指導,

謝謝。

szo0214 wrote:重點不在dst-nat而是src-nat啦。

首先感謝各位前輩的回...(恕刪)

我敢打包票您:

chain=srcnat action=masquerade的這個項目(上面有標示絕不能刪的規則),

您一定沒有設out-interface=pppoe-out1

100%一定是這個規則胡亂偽裝地址,加上去後您nas封鎖的問題就解決了!

另外關於H660W登入的問題也是與ROS偽裝有關。

您暫不要想電腦接在ROS,就想輸入192.168.1.1登入H660W,

這牽扯偽裝地址的問題。

您只要電腦接在H660W Port上,或者接收H660W提供的wifi,

輸入帳密:cht / 60wm+mac後4碼 登入準不會錯(注意驗證碼大小寫都需正確)。

內文搜尋

X