pctine wrote:

假設你的 WAN IP...(恕刪)

請問您的意思是hairpin nat只能透過外網是固定ip的狀況下才有辦法達成,如果dynamic ip就不行嗎?

add action=masquerade chain=srcnat dst-address=192.168.50.50 out-interface=all-ethernet protocol=tcp src-address=192.168.50.0/24

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

add action=dst-nat chain=dstnat comment=RTSP dst-port=554 in-interface=pppoe-out1 protocol=tcp to-addresses=192.168.50.110 to-ports=554

add action=dst-nat chain=dstnat comment=HA dst-port=80,443 in-interface=pppoe-out1 protocol=tcp to-addresses=192.168.50.50 to-ports=8123

add action=dst-nat chain=dstnat comment=unifi dst-port=8443 in-interface=pppoe-out1 protocol=tcp to-addresses=192.168.50.50 to-ports=8443

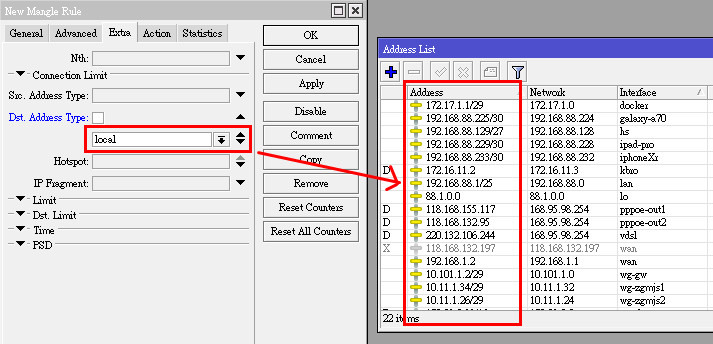

add action=dst-nat chain=dstnat comment=Loopback dst-address-type="" dst-port=80,443 in-interface=all-ethernet protocol=tcp to-addresses=192.168.50.50 to-ports=8123

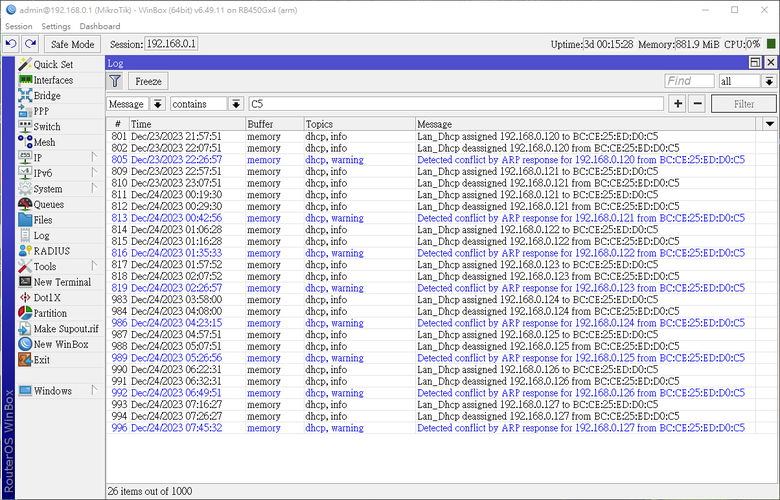

這是我目前的設定,按照官網的設定做的,外網連回server (192.168.50.50)是會通的,但內網就不行,也試過樓主的設定還有其他網路上看到的方式但是都不行,所以是因為沒有固定ip的關係嗎?

謝謝~~

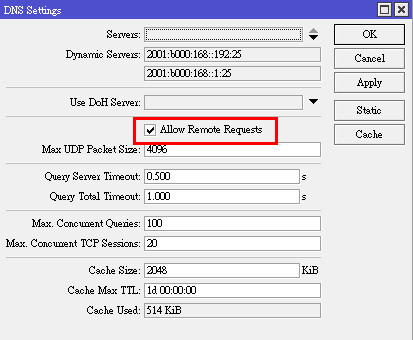

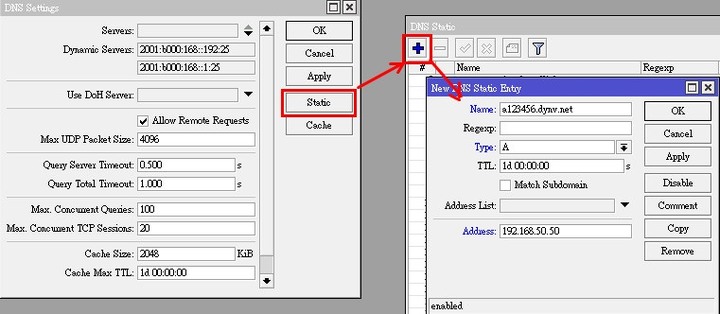

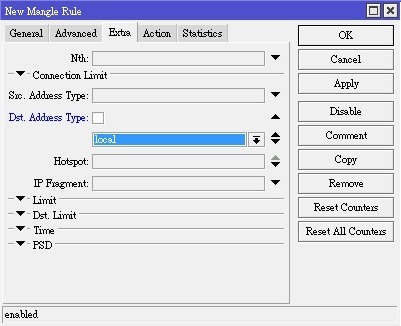

改用dst-address-type=local後,這一條修改的規則等同不管內網與外網都可以做映射,

改用dst-address-type=local後,這一條修改的規則等同不管內網與外網都可以做映射,