想用ovpn 去做並參考官方的做法,直接用Mikrotik裡頭的certificate製作證書

做完之後參考余松老師的ovpn去做side to side ovpn 全部都做完了

但用RBD52G opvn Client去連我那臺rb750gr3的時候

log出現了 could not connect 下一段就出現disconnect了

查了半天找不到原因,有可能是官方提供產出憑證的工具有問題

所以先暫時放棄使用ovpn的做法,改成sstp的做法

sstp的做法也參考版上跟一些教學的做法

如:RAYKUO'S BLOG

做法就是把Client的流量導向server端,

/ip firewall nat add action=masquerade chain=srcnat out-interface=ovpn-out1

/ip firewall mangle add action=mark-routing chain=prerouting new-routing-mark=ovpn_rule passthrough=no src-address=10.33.1.0/24

/ip route add distance=1 gateway=ovpn-out1 routing-mark=ovpn_rule

看見ip改變了,從4gip改變成那段的ip,但缺點就是非常非常的慢

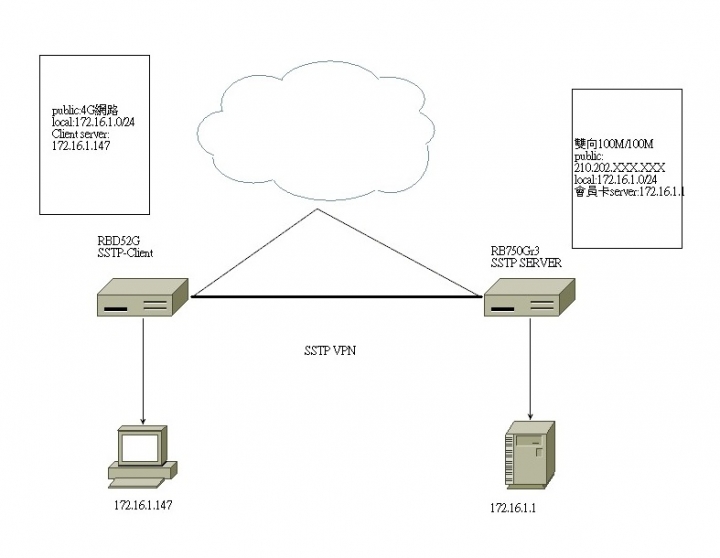

網路架構圖如下,目前進度就只有兩臺Mikrotik sstp連結成功,但網路速度慢到抓狂

用測速軟體測,下行只有2M,上傳更不用講了,不知道是什麼原因,SSTP只跑一條而已

網路架構圖

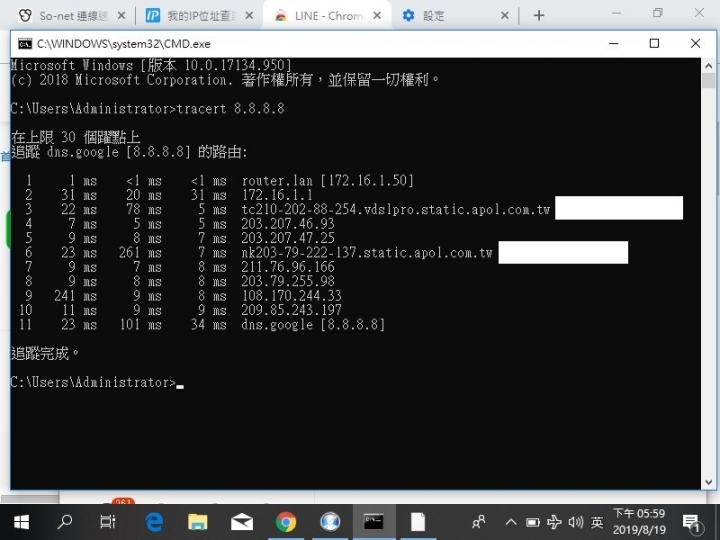

用tracert 測8.8.8.8

Client不透過sstp 用中華電信的測速軟體

將client 所有流量導到server 速度就只有慘

不知道有人有用Mikrotik 產出憑證並且掛上去,然後讓另外一臺Mikrotik連成功的嗎?

騎磨姿勢佳 worte:大家好,近期買了一陣...(恕刪)怎沒後續了,想聽聽您的進度

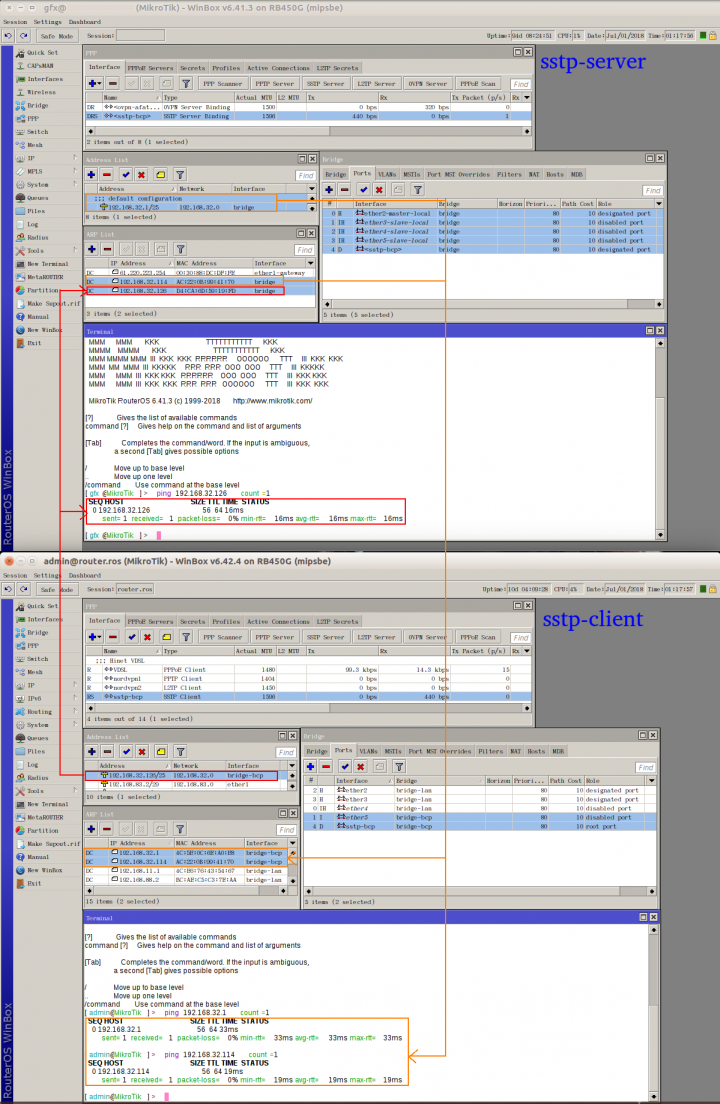

其實有更好的sstp橋接方式,稱bcp。您應該用這方式建置會比較佳。

https://wiki.mikrotik.com/wiki/Manual:BCP_bridging_(PPP_tunnel_bridging)

支援bcp的vpn不限官網所提的ppp|pptp|l2tp|pppoe,事實上連sstp|ovpn都是支援的。

以下是設置方式:

| RB750Gr3: /interface bridge add name=bridge1 /interface bridge port add bridge=bridge1 interface=ether2 add bridge=bridge1 interface=ether3 add bridge=bridge1 interface=ether4 add bridge=bridge1 interface=ether5 /ip address add address=172.16.1.1/24 interface=bridge1 add address=210.202.1.1/24 interface=ether1 /ip route add distance=1 gateway=210.202.1.254 /ip pool add name=dhcp-pool ranges=172.168.1.2-172.16.1.254 /ip dhcp-server add address-pool=dhcp-pool interface=bridge1 name=dhcp /ip dhcp-server network add address=172.16.1.0/24 gateway=172.16.1.1 /ip dns set allow-remote-requests=yes servers=8.8.8.8 /ip firewall mangle add action=change-mss chain=forward new-mss=clamp-to-pmtu \ passthrough=yes protocol=tcp tcp-flags=syn /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /certificate add name=ca common-name=210.202.1.1 \ key-usage=key-cert-sign,crl-sign sign ca-template ca-crl-host=210.202.1.1 name=ca #匯出憑證 export-certificate ca /interface sstp-server server set authentication=pap,mschap2 certificate=ca \ default-profile=default-encryption enabled=yes /ppp profile add name=bcp bridge=bridge1 use-encryption=yes \ only-one=yes local-address=10.0.0.1 remote-address=10.0.0.2 /ppp secret add profile=bcp name=bcp password=bcp service=sstp |

| RBD52G: /interface bridge add name=bridge-s /interface bridge port set [find interface=ether2] bridge=bridge-s /ip address add address=172.16.1.2/24 interface=bridge-s /ip firewall mangle add action=change-mss chain=forward new-mss=clamp-to-pmtu \ passthrough=yes protocol=tcp tcp-flags=syn /certificate #匯入憑證 import file-name=ca.crt import file-name=ca.key /ppp profile add name=bcp bridge=bridge-s use-encryption=yes /interface sstp-client add authentication=mschap2 connect-to=210.202.1.1 \ name=sstp-bcp password=bcp profile=bcp user=bcp \ certificate=ca.crt verify-server-address-from-certificate=yes |

| 桌機接RBD52G ether2 網卡設置: address:172.16.1.147 subnet:255.255.255.0 gateway:172.16.1.1 dns-server:8.8.8.8 |

這是小弟做sstp bcp完成的範例,您可以借鏡:

https://imgur.com/a/AhwCSge

appnana002b3656 worte:參考AKSN74大 的開箱:

RB4011iGS+5HacQ2HnD...(恕刪)

https://www.mobile01.com/topicdetail.php?f=110&t=5643450

內文搜尋

X