NeverGiveUp!!! wrote:

v6.35.4...(恕刪)

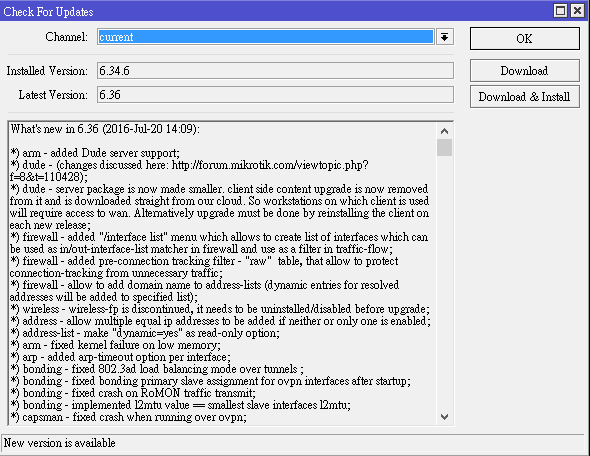

NeverGiveUp!!! wrote:v6.36後的第2道防火牆"Raw"

v6.36...(恕刪)

感謝告知.看來又有新的玩意要去碰碰囉!確實跟Mangle某部分很相似.節省資源的功能也跟Fasttrack作用雷同.只是個人推測認為MikroTik做到後面是想弄這種功能來減輕自家的硬體負擔.而盡量做到最好及不砸到自己低調招牌之根本.

感謝告知.看來又有新的玩意要去碰碰囉!確實跟Mangle某部分很相似.節省資源的功能也跟Fasttrack作用雷同.只是個人推測認為MikroTik做到後面是想弄這種功能來減輕自家的硬體負擔.而盡量做到最好及不砸到自己低調招牌之根本.gfx wrote:

v6.36後的第2...(恕刪)

尺就不知了.憑之前逛論壇的印象中應該可以到接近1Gbps(8XXMbps的範圍內).

尺就不知了.憑之前逛論壇的印象中應該可以到接近1Gbps(8XXMbps的範圍內).gfx wrote:

給您一個概念:網路...(恕刪)

NeverGiveUp!!! wrote:

關於Fasttrack.國外論壇有人成功將此指令應用在RB系列使其飆超過500Mbps.