本篇需要較多的網路知識基礎, 同時對於本身使用的設備要有所了解. 雖然這邊都是使用Fortinet的設備, 但是其他廠牌的設備基本上不會差到哪去(家用設備可能需要另外考量).

學習程度: 進階(Advanced)

技術名詞關鍵字:

VLAN, Multicast, Unicast, IGMP Snooping, LACP, SSDP, Multicast VLAN Router, DLNA, IGMP Fast-leave, Multicast-rate, Unknown Multicast Filtering, Multicast Routing, Multicast Forwarding, IGMP Querier, MVR, Packet Storm

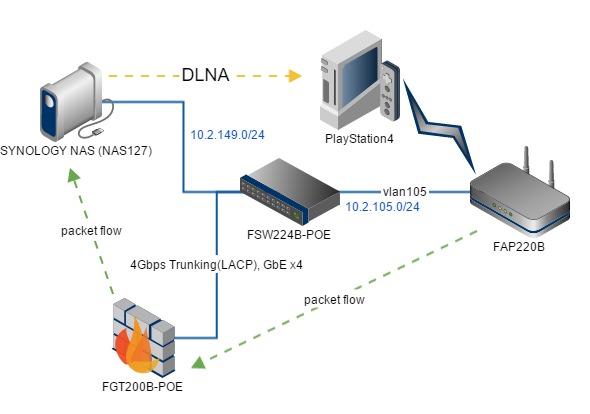

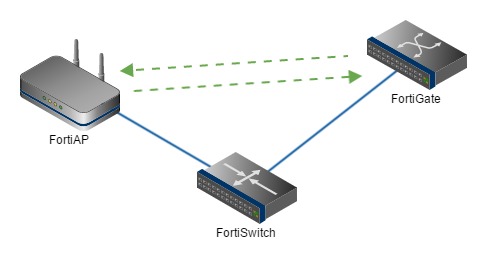

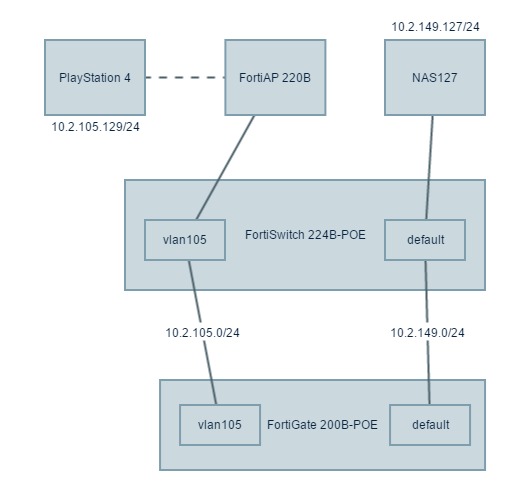

現在大多媒體裝置都提供了對DLNA的支持, 以方便提供更簡便的多媒體體驗. DLNA服務會使用multicast操作, FOS對於multicast已提供良好的支持. 這次來做一個簡單的DLNA服務轉發測試, 但不涉及於較複雜的multicast routing. 建立的測試環境如下:

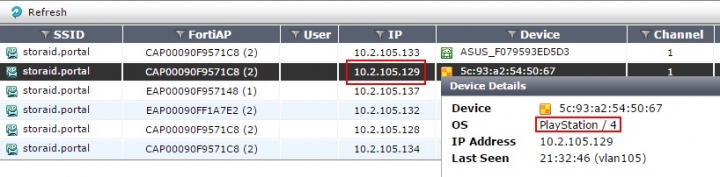

這次利用SYNOLOGY NAS的NAS127來提供DLNA服務, 轉發給PS4主機使用. 可以看到的是NAS和PS4落於不同的網段, 為了使DLNA能正常服務, 透過FGT來轉發multicast到目的端主機. 在設定FortiGate的multicast轉發前, 確認交換器的優化配置. 這邊使用FortiSwitch 224B-POE的純L2管理型交換器. 重點在於避免無意義的multicast轉發造成storm以及確保良好的網路效能.

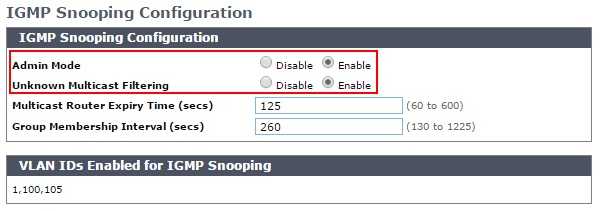

1. 確認IGMP Snooping啟用:

確保可靠性, 啟用Unknown Multicast Filtering把未知的multicast封包全部丟棄.

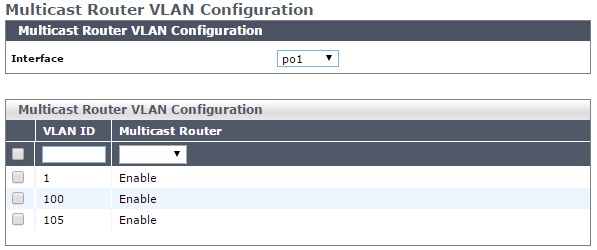

2. 針對那些VLAN區段啟用IGMP Snooping:

為了保證全部的client端, 除了PS4之外的其他裝置都可以穩定multicast發送, 將Fast Leave關閉.

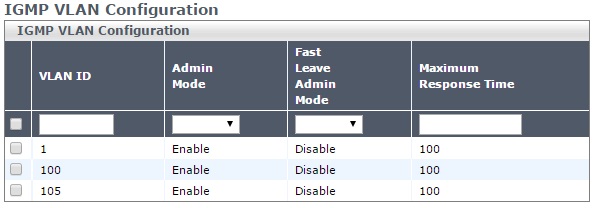

3. 設定Multicast Router VLAN:

針對相關的VLAN packet轉發到指定的port, 往上傳遞至上層設備, 圖上的po1是串接到FGT的LACP port, 這將會把被設定到Multicast Router VLAN的VLAN封包往上傳遞到FortiGate, 再由FortiGate操作multicast轉發.

(It configures the interface to forward only the snooped IGMP packets that come from VLAN ID (<VLAN Id>) to the multicast router attached to this interface. )

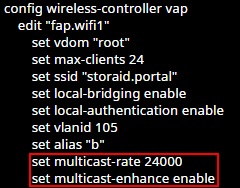

在這些設定完成後, 針對FortiGate優化無線網路部分, 更保證效能與穩定性.

無線網路部分使用了FortiAP 220B, 為了確保multicast效能. 將mutlicast-rate大幅提高至24Mbps以及FAP與client的multicast轉換成unicast藉此優化無線效能.

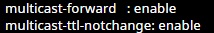

設定multicast轉發前的其他設定, 於config sys sett下確認如下設定項目是否啟用:

接下來可以設定multicast policy來操作mulicast轉發, 如下是PS4與NAS的溝通流程與相關說明:

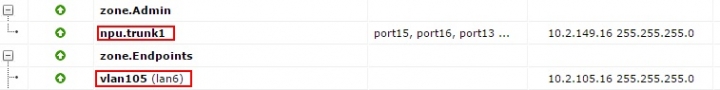

1. 在FGT存在了預設的default LAN以及建立VLAN ID: 105的VLAN介面(VLAN105).

2. PS4位於VLAN105網段(10.2.105.0/24); NAS位於預設的LAN網段(10.2.149.0/24)

3. LAN網段是4個LAN ports組成LACP port(npu.trunk1), 並且VLAN(vlan105)介面附接在此LACP port下.

4. NAS與PS4之間連接的環境示意圖:

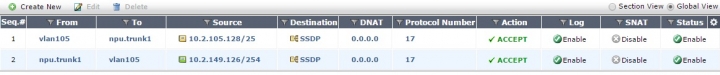

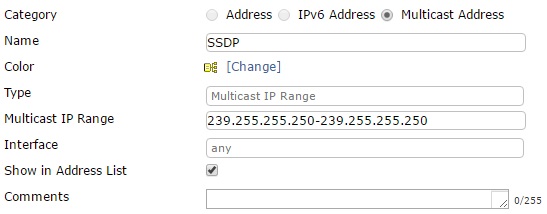

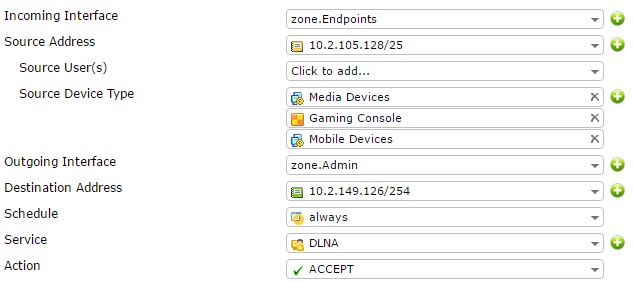

DLNA會使用SSDP來發送multicast, port為1900(TCP/UDP). 另外會操作50001-50002的TCP port發送unicast. 因此需要確認client端是否開啟這些ports. 在FGT上開始設定mulicast policy:

目的端為SSDP, SSDP使用239.255.255.250的multicast位址:

設定完multicast policy後, 另外確認是否設定針對50001-50002的unicast policy:

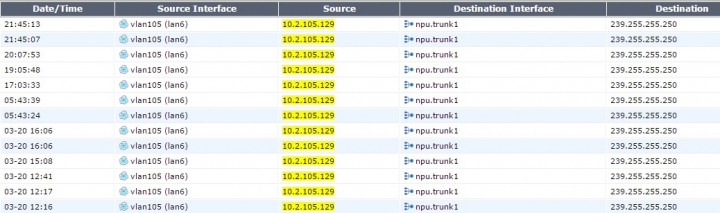

之後可以查看FGT的相關log, 可以發現開始大量的SSDP群播(multicast)轉發.

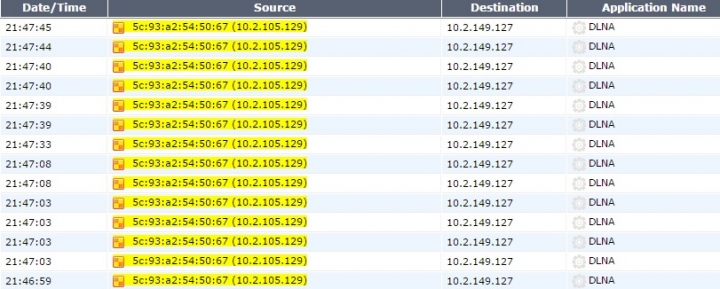

另外還包括了PS4發送TCP50001-50002的unicast操作.

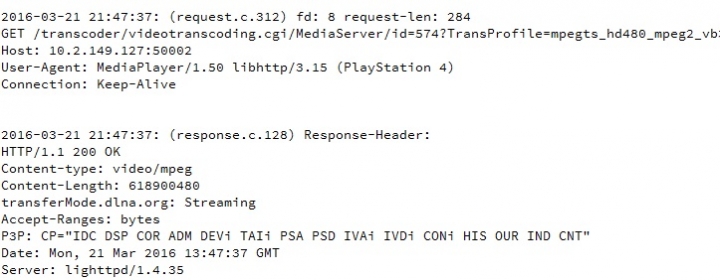

如果NAS的Media Server有開啟log, 可以看到一些相關紀錄, 例如如下:

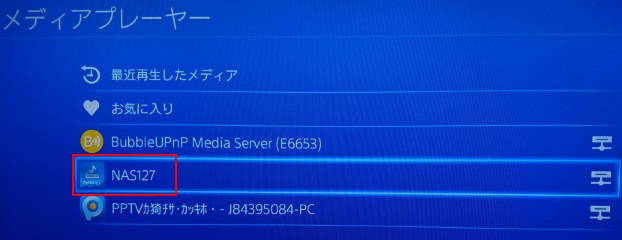

DLNA服務要讓client端能出現在相關的媒體裝置上需要大約等待3~5分鐘左右, 在相關的握手過程完成後, 以PS4開啟Media Player等待一段時間後, 一台NAS(NAS127)便會出現在畫面上:

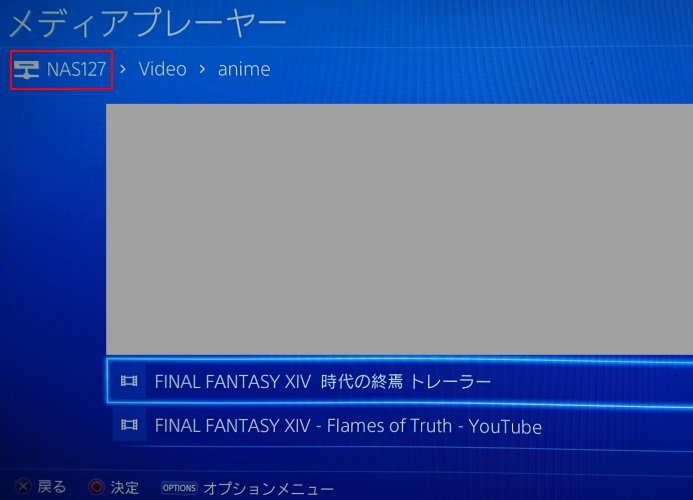

點擊該NAS裝置後, 可以看到一些相關的媒體影片, 便可以點擊播放它們:

本篇教學對一些或著大部分使用者來說, 可能不易了解. 尤其是multicast扯上VLAN之後, 將會需要各種考量. client和DLNA服務端處於同網段的情況下, 那麼考量點只需在switch身上, 而且也不需要VLAN, 僅需開啟IGMP snooping即可. 但是當處於不同網段並且使用VLAN切割的情況下, 便需要考慮到幾個要點:

1. 網路設備對於multicast fowarding的機能.

2. 對於switch的設定上需要更多的考量. 因此需要更多的網路知識基礎.

3. 一定要確保網路效能, 並且穩定. 否則storm會癱瘓整個LAN.

4. VLAN遇上multicast不像unicast會乖乖切開, 因此網管型的交換器可能會獨立針對mulicast提供不同設定.

5. 有些高級的交換器會提供一些MVR, Multicast VLAN Router, IGMP Querier等設定, 賦予更多外部操作的mulicast轉發.

6. 轉發到上層router得需要考量對mulicast的操作機能是否有適當的處理. 對設備不熟悉的情況下建議諮詢設備廠商.

7. 本篇文章一些觀點也適用在其他類似服務, 例如MOD影音服務.

有些說法在SYNOLOGY NAS或著PS3/4這類媒體裝置操作DLNA必須處於同一個網段下才能運作, 顯然並不是如此. 而是在於如何正確轉發multicast flow.

https://forum.fortinet.com/tm.aspx?m=135556

"When multicastforward is enabled, the FortiGate unit forwards any multicast IP packets in which the TTL is 2 or higher to all interfaces and VLAN interfaces except the receiving interface."

There is sometimes a confusion between the terms “forwarding” and “routing”. These two functions should not be taking place at the same time.

It is mentioned that multicast-forward should be enabled when the FortiGate unit is in NAT mode and that this will forward any multicast packet to all interfaces. However, this parameter should NOT be enabled when the FortiGate unit operates as a multicast router (i.e. with a routing protocol enabled. It should only be enabled when there is no routing protocols activated.

之前有先看過你這一篇的

http://www.mobile01.com/topicdetail.php?f=110&t=4250030&p=2

1.

Fortigate如要阻擋https,使用web filter(有設定FortiGuard阻擋webmail)和certificate-inspection

certificate-inspection是否需要開SSH Deep Scan

web-filter目前是使用Flow-based,proxy和flow-based是差在那裡,那個比較好?

目前用的結果是有成功阻擋,不過變成Brower都會出現憑證錯誤,有辦法不讓他出現嗎

且這邊有一個怪現像,用IE、Firefox開mail.google.com都可以擋,可是用chrome竟然擋不掉

2.

我在policy 規則可以同時套用web filter、application control嗎

3.之前廠商曾經開啟asymmetric route,開啟後SSL VPN就掛了,連的上,不過沒辦法連到內網,廠商查了幾個月查不出來,又關掉了

用的是fortigate 100d(OS 5.2.2)

不好意思,一次問這麼多問題

ttnewn wrote:

請問vxr大大之前...(恕刪)

1.

Fortigate如要阻擋https,使用web filter(有設定FortiGuard阻擋webmail)和certificate-inspection

certificate-inspection是否需要開SSH Deep Scan

目前用的結果是有成功阻擋,不過變成Brower都會出現憑證錯誤,有辦法不讓他出現嗎

且這邊有一個怪現像,用IE、Firefox開mail.google.com都可以擋,可是用chrome竟然擋不掉

"certificate-inspection是否需要開SSH Deep Scan"

SSL certificate-inspection is only for https...

"目前用的結果是有成功阻擋,不過變成Brower都會出現憑證錯誤,有辦法不讓他出現嗎"

我懷疑你被啟用deep inspection模式...

如果需要再deep inspection避免warning..

http://docs.fortinet.com/uploaded/files/1963/Preventing-security-certificate-warnings.pdf

"且這邊有一個怪現像,用IE、Firefox開mail.google.com都可以擋,可是用chrome竟然擋不掉"

這部分的policy設定?

2.

我在policy 規則可以同時套用web filter、application control嗎

可以...

but..

If you want to use webfilter only, SSL Certificate Inspection is for you.

If you want to use webfilter, identify attacks, viruses and application control, then Full SSL Inspection is the way.

如果同時存在其他的UTM features..

certificate inspection會被轉成deep inspection...

3.之前廠商曾經開啟asymmetric route,開啟後SSL VPN就掛了,連的上,不過沒辦法連到內網,廠商查了幾個月查不出來,又關掉了

我不清楚為什麼廠商要啟用這個asymmetric route服務..

可否有原因?...

vxr wrote:

1.Fortigat...(恕刪)

1.http://docs.fortinet.com/uploaded/files/1963/Preventing-security-certificate-warnings.pdf

vxr大大,這一篇,如果不讓Browser出現憑證錯誤,變成要匯入,這樣不就全部的client電腦都要匯了

"且這邊有一個怪現像,用IE、Firefox開mail.google.com都可以擋,可是用chrome竟然擋不掉"

這部分的policy設定?

這邊的policy如下圖

2.看來我是在一個policy裡面同時使用了web filter、application control,如你的說明,變成deep inspection

那請教,是不是我要開啟多個UTM features時,1條policy只能用1個UTM features

3.因為我們大陸也是用fortigate 100,中間有電信業者的MPLS,不過我們大陸和台灣還有用Fortigate 自建的ipsec vpn,

然後在fortigate 做policy router,重要的系統走MPLS、其他的走IPSEC VPN,不過他怎麼弄就是都失敗,直到他把asymmetric route打開才可以,後來變成台灣端不開asymmetric route,大陸端開,不過大陸端開啟asymmetric route時SSL VPN是正常,台灣端開了就不行了,台灣端是有用到WAN1、WAN2 port

內文搜尋

X